Penyadapan percakapan telepon selular

Para peneliti telah dikenal selama beberapa tahun yang converstations telepon nirkabel melalui jaringan GSM secara teoritis dikenakan menguping. Hal ini disebabkan kelemahan dalam jaringan GSM (digunakan oleh perusahaan-perusahaan seperti AT & T dan T-Mobile) yang memungkinkan retak GSM A5 / 1 enkripsi. Sebagai contoh,Peneliti Profesor Eli Biham dan doktor siswa Elad Barkan, dan Nathan Keller, semua dari Institut Technion di Haifa, menemukan kelemahan mendasar dalam skema enkripsi yang digunakan dalam jaringan GSM.

Menurut Biham, serangan itu memungkinkan lubang kebocoran untuk memasuki percakapan sementara panggilan dibentuk dan telepon di akhir penerima masih berdering. Setelah ini, percakapan dapat mendengar.

“Menggunakan perangkat khusus itu mungkin untuk mencuri panggilan dan berkedok penelepon di tengah panggilan seperti itu terjadi,” kata Biham Reuters.

Celah keamanan timbul karena kesalahan mendasar yang dibuat oleh pengembang GSM dalam menciptakan sistem yang mengoreksi gangguan baris sebelum mengenkripsi percakapan, jelasnya.

Sumber: Israel boffins retak kode GSM, John Leyden, The Register, 4 September 2004

Hasil dari penelitian Israel dipublikasikan dalam makalah berjudul Instan ciphertext-Hanya Kriptoanalisis Komunikasi GSM Encrypted. Namun, sebenarnya retak berbasis GSM komunikasi untuk kesenangan dan keuntungan sangat sulit karena lamanya waktu yang dibutuhkan untuk memecahkan enkripsi – sampai sekarang.

Dalam konferensi Black Hat minggu ini di Washington, DC, para peneliti menegaskan bahwa teknologi “dalam pengembangan” akan memberikan penegakan hukum serta unsur-unsur kriminal kemampuan untuk memasuki berbasis GSM panggilan dengan teknologi yang biaya sebagai sedikit sebagai $ 1.000.

… 64-bit enkripsi metode yang digunakan oleh GSM, yang dikenal sebagai A5 / 1, pertama kali retak dalam teori sekitar 10 tahun yang lalu, dan peneliti David Hulton dan Steve, yang menolak memberikan nama terakhirnya, mengatakan hari ini bahwa peralatan mahal untuk membantu orang retak enkripsi telah online tersedia untuk sekitar 5 tahun.

Sampai sekarang, bagaimanapun, sudah mahal bagi orang untuk mendapatkan tangan mereka pada teknologi ini. Jika berhasil, maka teknologi Hulton dan Steve sedang mengembangkan harus dapat memecahkan enkripsi GSM dalam waktu kurang dari 30 menit dengan sekitar $ 1.000 senilai peralatan, atau dalam sekitar 30 detik dengan nilai $ 100.000 dari peralatan. Teknologi ini berpotensi membantu untuk peneliti penegakan hukum, tapi juga bisa dimanfaatkan oleh hacker jahat. Hulton mengatakan ia berencana untuk mengkomersialkan versi lebih mahal dari teknologi.

Hardware lain Hulton dan Steve direferensikan menggunakan dua teknik yang berbeda untuk mengintip pada panggilan GSM dan dapat biaya antara $ 70.000 dan $ 1 juta. Jadi yang disebut “aktif” sistem mensimulasikan base station GSM dan tidak bergantung pada enkripsi karena mereka ponsel trik ke menghubungkan ke jaringan GSM melalui mereka. Lain, yang disebut “pasif” sistem mengintip pada lalu lintas dan jauh lebih mahal.

Teknologi Hutton dan Steve bergantung pada penggunaan berbagai perangkat yang dikenal sebagai array gerbang lapangan diprogram untuk pertama membuat daftar semua kunci enkripsi mungkin – dalam hal ini 288 kuadriliun – dan kemudian mendekripsi masing-masing selama tiga bulan. Tabel yang dihasilkan dari kunci kemudian dapat digunakan oleh perangkat lunak untuk mendekripsi komunikasi GSM, yang pertama harus dicegat menggunakan penerima yang dapat mendengarkan pada frekuensi GSM.

Sumber: Konferensi Black Hat: Peneliti Keamanan Klaim Untuk Hack Panggilan GSM, J. Nicholas Hoover, InformationWeek, 20 Februari 2008

Jadi apa artinya bagi konsumen rata-rata?

Pertama, teknologi untuk kembali ke GSM komunikasi masih eksperimental, dan biaya masih sedikit tinggi untuk konsumsi massa. Saya tidak berpikir kita perlu khawatir dalam waktu dekat tentang enkripsi GSM yang wajar dan sesuai. Tapi itu tidak berarti bahwa tidak ada risiko.

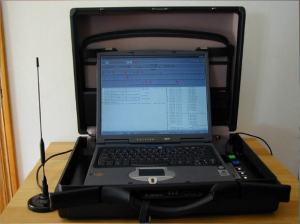

Ada skor GSM solusi intecept di pasar saat ini. Contohnya adalah The Scandec, Inc Real-time Sistem GSM, ditunjukkan dalam Gambar 1.

GSM_monitor

Sistem ScanDec – dijual hanya untuk instansi pemerintah bersertifikat, menurut dokumentasi – melakukan fungsi-fungsi berikut.

Akan membaca dan menampilkan pesan teks, info internet, dan data.

Akan menampilkan nomor keluar, serta fragmen nomor IMEI

Menerima dan demodulasi dan decoding dari simplex dan duplex Data saluran.

Menginformasikan pengenal target sementara dan konstan, seperti nomor pelanggan.

Setelah A5 lebih efisien dan lebih murah / 1 teknologi enkripsi retak diintegrasikan ke dalam solusi ini mencegat, mendapatkan lalu lintas seluler akan mendapatkan jauh lebih mudah. Tapi waktu adalah musuh orang berharap untuk menggunakan A5, yang baru lebih murah / 1 teknologi retak. Teknik enkripsi yang lebih kuat sedang digunakan untuk kedua GSM dan untuk jaringan 3G yang lebih baru. Menurut Asosiasi GSM:

… Juru bicara David Pringle mengatakan dalam sebuah pernyataan e-mail bahwa sementara peneliti telah menunjukkan bagaimana A5 / 1 dapat dikompromikan dalam teori, tidak ada makalah akademis mereka telah menyebabkan “kemampuan serangan praktis yang dapat digunakan pada hidup, jaringan GSM komersial . ” Dia juga mencatat bahwa enkripsi yang lebih canggih mulai digunakan untuk jaringan GSM dan jaringan lain, termasuk jaringan 3G, tidak menggunakan A5 / 1.

Sumber: (ibid)

Menurut pendapat saya, masih tidak risiko lagi dalam menggunakan jaringan seluler terenkripsi daripada ada dalam menggunakan telepon rumah tanpa jaminan. Dan aturan penggunaan telepon harus berlaku untuk keduanya. Jangan membicarakan – atau dalam kasus telepon seluler, tidak mengirimkan file atau teks – informasi yang sangat sensitif melalui media yang berpotensi dikenakan menguping. Ini telah menjadi aturan yang baik untuk komunikasi darat tradisional, dan masih berlaku untuk teknologi yang lebih baru.